网络安全

2020-2021冬季学期复习总提纲(附知识点说明)

目录 Content

- 1.网络攻击

- 2.加密算法

- 3.报文摘要算法

- 4.安全协议

- 5.以太网安全技术

- 6.无线局域网安全技术

- 7.互联网安全技术

- 8.虚拟专用网

- 9.防火墙

- 10.入侵检测系统

1.网络攻击

1.1 分类

主动攻击:篡改,欺骗,拒绝服务(DoS),重放

被动攻击: 嗅探,非法访问,数据流分析

1.2 嗅探攻击

feature:对于主机和网络透明,实现重放的前提

realize:MAC表溢出,利用HUB集线器

defense:有线注意集线器的接入设备,无线信道对信息的加密(无法避免的被监听)

1.3 截获攻击

截获攻击在书中的定义是属主动攻击,但是个人认为根据行为不同,主被动攻击仍然不甚明确,但是可以确定的是,欺骗攻击已经明确为主动攻击的情况下,在试卷的答案中也应该是主动攻击。

MAC地址欺骗:

- 接入网络

- 修改自己的MAC地址为目标攻击主机的MAC地址

- 广播(src mac = A ,dst mac = FF)

防御:防止接入,MAC帧的源端鉴别,阻止伪造MAC帧的发送。

DHCP欺骗:

- 接入互联网

- 伪造DHCP服务器

- DHCP服务器发送伪造DNS与IP

防御:DHCP服务器的源端鉴别,防止DHCP服务器接入互联网

ARP欺骗:

- ARP欺骗在于用不间断攻击目标主机的ARP回应包,且自己发送伪造的目标主机的ARP回应包来实现自己的伪造。

- 广播报文 (目标攻击主机的IP+自己的MAC)

- 攻击目标主机使之不能正常发送ARP回应包

- 路由器发送数据包解析到黑客终端

防御: 路由器/交换机对ARP的响应包与请求包进行真伪鉴别。终端没有办法进行防御。

生成树欺骗:

- 接入网络拓扑

- 修改优先级,使之成为根交换机,参与路线生成。

- 窃听获取通过的信息

防御:只允许认证交换机之间互连的端口参与和启动生成树协议。

路由项欺骗:

- 接入网络

- 截获IP数据报,伪造到目标IP的路径(直连)

- 路由器生成直连的路由项,转发时选择了黑客终端(路由器/交换机/终端)

防御:路由器鉴别路由消息的发送端,对路由消息进行完整性检测(确保是相邻的认证路由器发送)

1.4 DoS(Deny of Service)拒绝服务

耗尽攻击目标的资源,使之不能正常提供服务。

SYN泛洪攻击:耗尽服务器资源,使服务器不能正常提供服务。

- 伪造多个不存在的IP,和目标服务器建立TCP请求

- 服务器无法完成ACK确认过程,多个TCP未完成状态建立

- TCP会话表资源耗尽,不能处理正常请求

防御: 只为处于完成状态的TCP连接分配连接项,阻止伪造源IP地址的IP分组传输

Smurf攻击:攻击特定终端使之不能正常访问或者提供服务。

- 选择攻击目标,伪造ICMP ECHO报文:src= 攻击目标IP ,dst = 随机选取主机

- 放大攻击:dst = 有限域广播FF:FF:FF:FF

防御:阻止伪造源IP的IP分组继续传输,路由器阻止以广播地址为目的地址的转发。主机拒绝ICMP ECHO请求报文(缺点是无法使用Ping验证连通性)

DDoS(Distributed) 分布式 DoS

- 直接:肉鸡直接发送无用的IP分组

- 间接:肉鸡向其他正常主机发送无用IP分组,其他主机反射到攻击目标

防御:减少肉鸡,主机拒绝相应ICMP ECHO报文,ICMP差错报告报文数量,超过设定IP的阈值丢弃相应报文

- 间接:肉鸡向其他正常主机发送无用IP分组,其他主机反射到攻击目标

1.5 欺骗攻击

- 源IP欺骗:得到错误的源终端地址

- 钓鱼网站:通过各类欺骗达到访问错误网站的目的(包括DHCP,DNS,WEB服务器的欺骗)

1.6 非法接入登录

非法接入AP:

- 鉴别机制

授权终端拥有GK,自己的初始向量IV,自己生成K= PRF(GK ⊕ IV),接受来自AP的challenge, Y = K ⊕ challenge,发送给AP的信息是Y和IV(明文)

AP自己计算K’ = PRF(GK,IV)

K’ ⊕ Y = K ⊕ Y = K ⊕ K ⊕ challenge = challenge 若异或的结果是自己发送给终端的challenge,则通过认证。

黑客:

截获 challenge

截获Y = K ⊕ challenge

截获IV

算出K = challenge ⊕ Y= challenge ⊕ K ⊕ challenge,用于下一次AP发送请求。

使用K和IV进行新一轮鉴别。

防御:AP不通过一次性秘钥K异或随机数challenge生成的密文Y来验证是否有权限。

非法登录

- telnet 截获明文的口令和用户名

- 暴力破解弱口令

- 防御:授权登录时以密文传输口令用户名,以及对自己的口令有一定复杂度,减少暴力破解的难度。

1.7 黑客入侵

- 信息收集-[扫描]-渗透-攻击

- 收集操作系统号,网络拓扑图,版本号等等

- 收集开放端口,应用程序等等

- 扫描一般用Nessus以及Nmap等工具,用于信息收集

- 获取信息之后渗透,根据已经公开的漏洞或者收集到的脆弱处利用进行后门植入与木马放置

- 攻击

防御:阻断与黑客的连接传输通路,消除自己主机的漏洞,检测主机的安全隐患与后门程序等等(也能看到访问日志以及入侵过程)

2.加密算法

2.1 传统加密解密

- 凯撒密码

- 每一个字母被他之后的第三个字符替代:GOOD MORNING -> JRRG …….

- 逆推:向前找第三个字母

- 换位密码

- 基本函数公式:Dk(Ek(m))= m

- 特点:加密秘钥与解密秘钥相同

- 特点:加密秘钥和解密秘钥不同

- 根据所用加密秘钥以及用途的不同,分为

- 公钥加密机制

- RSA(分组密码)-> Rivest-Shamir-Adelman

- 利用公钥加密可以公开加密秘钥,但是私密秘钥必须保证安全性

- 私钥加密

- 数字签名

- 溯源(所有公钥可以解密且能知道是谁加密,用以溯源)

2.5 DES

- DES

- AES

3. 报文摘要算法

3.1.完整性检测

- 校验码(检错码)

- 用以对传输的数据进行完整性检测,将原始数据和检错码串接发送

- 改进:因为黑客可能对检错码加以更改,使发送接收双方的检错码保持一致,所以在传输检错码之前可以将检错码加密

- 摘要算法定义:任意长度报文转化成固定长度的报文摘要

- 特点:

- 作用于任意报文长度

- 有限位的标识信息

- 易于实现

- 单向

- 抗碰撞

- 灵敏度高:改变原始数据的一两位,结果很大不同

3.2 MD5

任意长度转化成128bit报文摘要。

3.3 SHA

SHA(Security Hash Algorithm) -> SHA-1 SHA-224 SHA-256 SHA-384 SHA-512

安全散列算法

- SHA-1与MD5

- SHA-1结果是五个32位的字,即160bit报文摘要长度

- MD5是128bit

- 说明SHA-1抗碰撞性更好

- 但更多的位数也代表着SHA-1计算时间要长于MD5

3.4 HMAC

HMAC是将密钥和报文一起作为数据段的报文摘要算法。

- 发送方:发送 h = MD(P||K) 以及 P

- 接收方:接受 h’ 以及 P’,其中需要进行一次MD(P’||K) = b

- b = h’则说明没有篡改(K默认信任双方已知)

3.5 报文摘要应用

完整性检测

- 发送方发送 P||Ek(MD(P)),P为报文

- 实现完整性检测的理由:1.攻击者不知道Ek中的K(加密秘钥) 2.报文摘要算法的抗碰撞能力较强,无法盲目碰撞获得相同摘要

消息鉴别

- 实现完整性检测的理由:1.攻击者不知道Ek中的K(加密秘钥) 2.报文摘要算法的抗碰撞能力较强,无法盲目碰撞获得相同摘要

- 基本思路和完整性检测相同

- 发送端发送 M||Ek(MD(M))

- 鉴别方式:默认已知K,所以如果接收方收到发送方的报文,且能够用接收方的Key得出正确的摘要指,则可以说明发送方发送了这个报文

- 缺点:接收方和发送方的key是相同的,可以在发了情况下鉴别是否是发送方发送的,但是不能保证该包是不是接收方伪造的。

口令安全存储

- 缺点:接收方和发送方的key是相同的,可以在发了情况下鉴别是否是发送方发送的,但是不能保证该包是不是接收方伪造的。

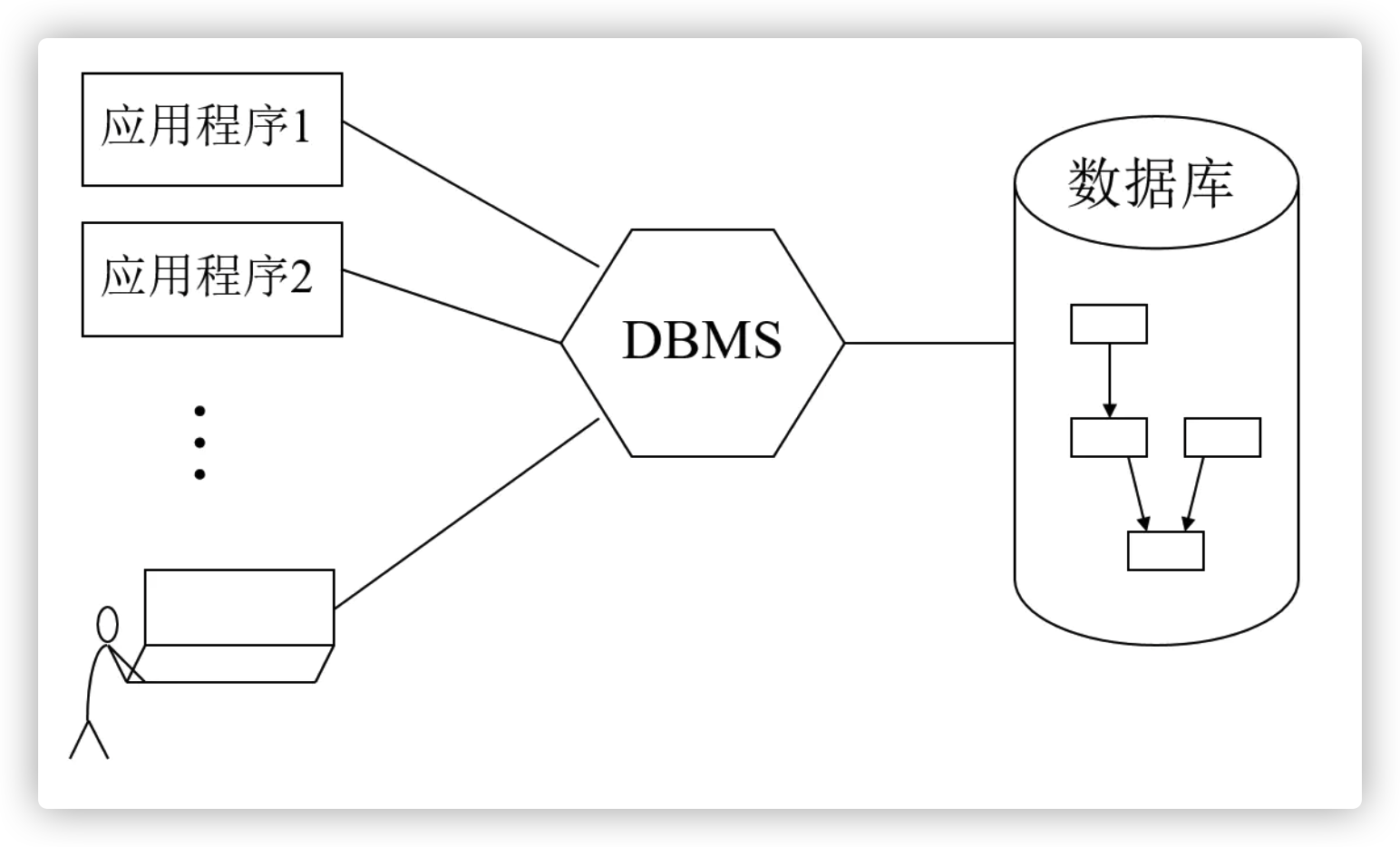

即平时在存数据库时候加密保存(Hash)之后放进数据库,避免拖库直接搞到明文信息。

数字签名

可以保证消息来源可寻,且保证签名者的真实性

- 基本公式:Epk(Dsk(P)) = P

- pk为公钥,sk为私钥,所以数字签名为私钥加密

- 发送方:P||Dsk(MD(P))

- 可以实现:摘要的确定(完整性证明)以及数字签名的确定(溯源)

- 原理:私钥的私密性,私钥与公钥的关联性,公钥的公开性

证书

- CA

- PKI

U盾:数字签名的具体实现(私钥写入U盾,交易时候由U盾生成交易信息用以保证交易来源的可靠)

4.安全协议

为了弥补TCP/IP体系中各层协议的安全缺陷,与该层的通信协议一起,实现该层对等层之前安全的数据通信过程。

4.1 概述

- 存在问题

- 源端鉴别

- 数据传输的保密性问题

- 数据传输的完整性问题

- 身份鉴别问题

- 安全协议功能

- 双向身份鉴别

- 数据加密

- 数据完整性检测

- 防重放攻击机制

4.2 IPsec

分类: AH(Authentication Header)和 ESP (Encapsulating Security Payload)

注意: AH和ESP均实现IP分组源端鉴别和防重放攻击

区别: AH只实现数据完整性检测,ESP实现数据加密和完整性检测

IKE(完成安全关联两端之间的双向身份鉴别过程的安全关联和相关安全参数的协商)

- 两种模式

- 传输模式

- 保证端对端安全传输,进行源端鉴别

- 隧道模式

- (VPN)安全关联的两端是隧道的两端,一般是内部网。

- 防重放机制:自定义时延抖动范围,超出时延可以视作被延迟了一段时间(针对AH或ESP报文)

AH :

- AH报文格式

- 传输模式: | IP首部 | 净荷 | -> | IP首部 | AH | 净荷 |

- 隧道模式: | IP首部 | 净荷 | -> | 外层IP首部 | AH | IP首部 | 净荷 |

- 可以理解为,AH头仅在Header后面加入,如果传输模式,则找到IP首部加入AH,如果是隧道模式,则在外部IP首部后面加入AH头,IP首部和净荷整体当做’净荷’。

- AH的源端鉴别与完整性检测: AH || HMAC MD(AH), 接收方需要重新HMAC MD(AH’)用以计算接收到的摘要值,比对一致即说明通过验证。

ESP:

- ESP 报文格式

- 传输模式: | IP首部 | 净荷 | -> | IP首部 | ESP头部 | 净荷 | ESP尾部 | ESP MAC |

- 隧道模式: | IP首部 | 净荷 | -> | 外层IP首部 | ESP头部 | IP首部 | 净荷 | ESP尾部 | ESP MAC |

- 理解同AH,但是需要说明的是ESP分为头+尾部+MAC,需要封装头尾

- ESP加密覆盖字段是净荷+尾部(没有IP首部和ESP头部以及ESP MAC) ,常用加密算法是AES和DES。

- 鉴别算法MAC采用和AH一样的算法,但是不覆盖IP头部和ESP MAC(即[ESP头部-ESP尾部])

IKE:

- IPsec用AH或者(和)ESP的前提:创建安全关联

如果存在安全关联,则使用已经存在的安全关联(AH或者ESP),如果没有存在的安全关联则启动IKE动态创建安全关联。 - 过程

- IP分组检索安全策略数据库(SPD)

- 判断是否丢弃:如果丢弃直接丢弃

- 如果不丢弃:

- 判断使用不使用IPsec->不使用直接转发

- 如果使用IPsec:找到AH或者ESP安全关联

- 如果找不到安全关联:启动IKE,动态创建安全关联

4.3 TLS

- Transport Layer Security 用于完成双向身份鉴别和安全参数

- 前身:SSL(Secure Socket Layer)

- TLS握手

4.4 HTTPS

基于SSL/TLS的HTTP

浏览器鉴别Web服务器身份,由服务器返回证书等鉴权信息。服务器无须对浏览器进行鉴权操作。

5.以太网安全技术

5.1 以太网解决安全威胁

- MAC表溢出:限制端口接受源MAC不同的MAC帧的数量

- MAC欺骗:交换机设置信任端口,只允许接受源MAC是端口内合法MAC地址的帧

- DHCP欺骗:交换机设置信任端口,仅允许信任端口的DHCP报文,丢弃其他端口的DHCP相应信息

- ARP欺骗:交换机检测ARP请求/响应报文中MAC与IP的绑定关系的正确性

- 生成树欺骗:管理员确认参与生成树建立过程的端口,其余端口的BPDU一律丢弃

总结:接入控制[接入以太网的行为加以控制]、DHCP侦听、信任端口[DHCP欺骗,APR欺骗、源IP欺骗]、接收控制处理BPDU端口[生成树欺骗]、划分VLAN[作用于广播域的攻击]等方法进行防御。

6. 无线局域网安全技术

6.1 WEP

Wired Equivalent Privacy 有线等效保密(作用于无线,意为和有线一样的安全性)

- 初始向量 24bit

- 密钥:40bit

- 初始向量和密钥构成64bit随机种子,生成一次性密钥

- 双方同步之后,随机种子相同

- 一次性密钥:长度等于数据长度+4B(用于ICV,是CRC=32bit)

- WEP默认双方的40bit密钥已知,因此明文传送24bit IV

- 接收方接受: IV || 一次性秘钥 ⊕ (数据||CRC)

- 一次一密

7. 互联网安全技术

7.1 互联网安全技术功能

- 安全路由

- 保证路由器的路由项正确,防路由项欺骗

- 判断IP地址与接口是否一致,防源IP地址欺骗攻击

- 流量管制

- 对每个路由器接口设定流量阈值,限制流量来防御对路由器的DoS攻击。

- NAT

- 重复私有IP来弥补全球IP的不足

- 隐藏内部网络

- 多Client访问利用的是端口号来鉴别发送终端

- VRRP

- 提供多默认网关,提供链路冗余

- 防止某一默认网关瘫痪,也可以进行负载均衡

- WEB安全

- 路由项欺骗攻击

- 路由项源端鉴别,完整性检测[HMAC]

- 路由项过滤

- 添加过滤规则,不允许来自规则内的IP分组转发[黑名单机制]

- 单播反向路径验证

- 策略路由

7.3 流量管制

SYN泛洪, DDoS

- 信息流分类:

对于SYN泛洪:IP协议字段 = 6 (TCP),且SYN = 1 ,ACK = 0

对于DoS: IP协议字段 = 1 (ICMP),ICMP协议字段值 = 8 (ECHO)

- 信息流分类:

管制算法

漏斗算法:

规整突发信息流进入分组队列,恒速进入网络。若分组队列满则丢弃后续IP分组。

队列长度确定IP分组由于信息流整形导致的时延大小。

令牌桶算法:

规整突发信息流进入分组队列,由令牌桶控制进入网络速度。

令牌生成器以R个令牌/s 的速度生成令牌,放进深度为D个令牌的令牌桶。每个令牌赋予可传输固定字节的能力。桶满则丢弃新令牌。

具体应用方法:

信息流字节数需要P个令牌,若桶满足令牌个数则直接进入桶,移除P个令牌,否则等待到有P个令牌为止。

优点在于可以处理突发信息流进入网络,且可以调节信息流的平均速率。

具体数值: R决定信息流的平均速率,D决定突发信息流的最大流量。分组队列长度决定时延。

7.4 NAT

Network Address Translation 网络地址转换

内部网络私有地址

- 10.0.0.0 /8

- 172.16.0.0 /12

- 192.168.0.0 /16

过程不作说明,注意几点:

- NAT分为动态NAT,静态NAT,端口NAT(PAT)

- 应用场景:动态NAT用于设置全球IP池,内部网络访问外网时在IP池中找到一个适用IP作为内网IP映射到公网IP向外访问的地址。

- 动态NAT不能外网访问内网,如果需要外网访问某一个内网服务器/终端,需要建立静态NAT,指定内外网映射。

- 多终端访问外网且映射到同一公网地址,在返回数据包时要利用PAT。

7.5 VRRP

Virtual Router Redundancy Protocol 虚拟路由器冗余协议:增强互联网的可靠性,保证网络的适用性。

- 支持VPPR的路由器:VRRP路由器

- 多个VRRP路由器组成虚拟路由器

- 只有一个主VRRP路由器,其余为备份路由器

- 可以对虚拟路由器配置多个IP地址,称作虚拟IP地址,若主路由器的IP和虚拟IP地址相同则这个路由器叫做IP地址拥有者。

- 虚拟路由器下的所有路由器共享同一MAC地址,且有唯一VRID。

主路由产生过程:主备初始三态循环,接受VRRP报文,根据优先级设置,有Master_Down_Timer来确认主路由器存活状态。

7.6 Web安全

- SQL注入

- XSS

- CSRF

- 文件上传

8. VPN

Virtual Private Network 虚拟专用网

VPN所用安全协议在前文已有讲述。

- 隧道

- 双向身份鉴别

- 保密性与完整性

8.1 VPN分类

- LAN2LAN 第三层隧道+IPsec VPN

- 局域网之间的内网访问

- PPP 第二层隧道+IPsec VPN

- 单终端访问局域网内网

- SSL VPN

- 远程访问内部资源

- 基于HTTPS

- 访问自动转换到内部服务: 终端 <- HTTPS ->/<- HTTP/POP3+SMTP/FTP

8.2 第三层隧道+IPsec

- 有物理网络图:

- 在公网和内网之间连接的路由器叫边界路由器,图上的R1,R2,R3是边界路由器

- 边界路由器的两边分别是内外网接口

- 实际上,三层隧道可以看做相邻网络(边界路由器)的点对点链路

- 有路由表:

- 三段路径:A内网访问B内网 A->边界路由器1 边界路由器1->边界路由器2 边界路由器2->内网B

- 报文封装:GRE报文的封装和解封是由边界路由器实现的。GRE报文是加了帧头的IP报文,加的帧头为公网网段的源IP与目的IP地址。

- 隧道两段在传数据之前需要建立安全关联

- 建立安全传输通道

- 建立安全关联

或者使用IKE。 - 建立安全关联时需要约定安全协议(AH或ESP),加密算法(3DES,AES等),报文摘要算法(MD5,SHA1等)

- 然后确立IP分组类型(GRE)实现隧道通信。

8.3 第二层隧道+IPsec

- 接入过程

- 封装PPP帧:IP分组,两侧公网IP为源目的地址的IP报文

- 两种发起方式:终端和ISP发起接入。终端发起需要已经有公网接入为前提,连接接入控制的内网LAN路由器,ISP则是有ISP的接入控制器负责分配终端公网地址,LAN的接入控制设备负责身份鉴别与分配内网IP地址。

- L2TP

8.4 SSL VPN

核心是SSL VPN网关,远程终端通过浏览器与HTTPS登录SSL VPN网关,VPN实现对内部资源的访问与返回功能。

9. 防火墙

用于阻断有害信息从某一个网络进入另一个网络,或者是从网络进入终端。

- 分组过滤器 [白名单模式]

9.1 无状态分组过滤器

意为在筛选和控制时不考虑IP之间的关联性- 有网络图:

- 如果禁止LAN1终端的主机访问193.1.2.5网络

- 协议类型:TCP 源IP地址:192.1.1.0 /24 目的IP地址:193.1.2.5 目的端口号:23 丢弃

- 协议类型: * 源IP地址:any 目的IP地址:any ; 正常转发

- 有网络图:

- 作用于路由器R1接口1输入方向,路由器R2接口2输入 方向,实现只允许终端A访问Web服务器,终端B访问FTP服务器 ,禁止其他一切网络间通信过程的安全策略的过滤规则集。

- R1:

- 协议类型 :TCP 源IP地址:192.1.1.1/32 源端口号:* 目的IP地址:192.1.2.7/24 目的端口号:80 ; 正常转发

- 协议类型 :TCP 源IP地址:192.1.1.7/24 源端口号:21 目的IP地址:192.1.2.1/32 目的端口号:* ;正常转发

- 协议类型: TCP 源IP地址: 192.1.1.7/24 源端口号:20 目的IP地址:192.1.2.1/32 目的端口号:* ;正常转发

- 协议类型: * 源IP地址:any 目的IP地址: any ; 丢弃

- R2:

- 协议类型 :TCP 源IP地址:192.1.2.7/32 源端口号:80 目的IP地址:192.1.1.1/32 目的端口号:* ; 正常转发

- 协议类型 :TCP 源IP地址:192.1.2.1/32 源端口号:* 目的IP地址:192.1.1.7/24 目的端口号:20 ; 正常转发

协议类型 :TCP 源IP地址:192.1.2.1/32 源端口号:* 目的IP地址:192.1.1.7/24 目的端口号:21 ; 正常转发 - 协议类型: * 源IP地址:any 目的IP地址: any ; 丢弃

隐患:无法鉴别收到的包是不是自己请求的应答包,所以存在非法伪造应答包的情况,造成被攻击。原因:IP数据包过滤基于无状态。各个包之间没有联系。

- 有网络图:

9.2 有状态分组过滤器

弥补部分无状态分组过滤器的缺陷,满足更高要求的安全策略。

- 对于上述问题,如果是有状态分组过滤器,则在R1左侧输入接口有过滤规则:

- 动作:permit 协议:TCP 源IP地址:192.1.1.1/32 源端口:* 目的IP地址:192.1.2.7 目的端口:80

- 动作:deny 协议:* 源目标地址:any

- 会在此接口的输出方向自动生成一个规则,源目标地址对换,源目标端口号互换作为白名单规则。

9.3 基于分区防火墙

- 分为信任区,非信任区(Internet),非军事区(DMZ)

- 动态分组检测

- 将网络划分为三个区

- 对三个区的流量全程监控

- 监控的内容是信息流是否符合规定的顺序与动作

- 分区防火墙基于服务,满足对应服务的所有流量都是允许的

- 举例:信任区到非军事区有规则:源IP地址=193.1.1.0/24 目的IP地址 =193.1.2.5/32 HTTP服务

则IP地址为这两个网段内的主机终端发送的报文在HTTP服务双向都是允许转发的 - 举例:

- 访问策略

- 从信任区到非军事区 源IP地址=193.1.1.0/24 目的IP地址 =193.1.2.5/32 HTTP服务;

- 从信任区到非军事区 源IP地址=193.1.1.0/24 目的IP地址 =193.1.2.6 SMTP+POP3服务;

- 从信任区到非信任区 源IP地址=193.1.1.0/24 目的IP地址=0.0.0.0 HTTP+FTP GET服务;

- 从非军事区到非信任区 源IP地址=193.1.2.6/32 目的IP地址 =0.0.0.0 SMTP服务;

- 从 非 信 任 区 到 非 军 事 区 源 IP 地 址 =0.0.0.0 目 的 IP 地 址 =193.1.2.5/32 HTTP GET服务;

- 从非信任区到非军事区 源IP地址=0.0.0.0 目的IP地址 =193.1.2.6/32 SMTP服务

- 举例:信任区到非军事区有规则:源IP地址=193.1.1.0/24 目的IP地址 =193.1.2.5/32 HTTP服务

9.4 电路层代理

相当于一个梯子

功能

- 数据中继

- 用户身份鉴别

- 传输层检测

举例说明电路层代理的作用:

- 在R的左侧接口设置无状态规则192.1.1.0网段丢弃动作,则来自网络1的IP是不允许通过路由器进行访问Web服务器的。所以可以通过在网络2内设置电路层代理,使来自1网络内的主机地址访问Web服务器。

9.5 应用层网关

电路层代理通常只检测传输层首部, 同样不会检测传输层报文中净荷的内容。应用层 网关要求检测应用层消息首部,应用层消息中的 消息体,如HTTP首部和HTTP消息体等。

WAF:主要检测HTTP消息和HTTPS消息体

- 协议验证:检测不规范的请求与相应HTTP

- 攻击特征:相关字段攻击信息特征的检测

- 应用规范:与常规使用有较大偏差的行为检测

模式

- 透明模式

- 所有数据包必经WAF

- 反向代理模式

- R写静态路由项,规定来自网络终端的以Web请求必转发给WAF

- Web服务器回送的HTTP报文可以不经过WAF

- 透明模式

10.入侵检测

IDS

10.1 IDS的两种方式

- 在线方式

放在必经之路上,优点是可以对入侵进行及时阻断,但是会影响信息流 - 杂凑方式

作监听用,缺点是对入侵事后弥补,但不会影响信息流的正常传输。

10.2 分类

基于数据来源

基于主机

安装在主机上,占用主机资源检测准确度较高,成本较低,但是实时性较差以及隐蔽性较差

检测内容:系统调用、端口调用、系统日志、安全审记、应用日志

基于网络

与操作系统无关,实时监测,不会增加主机负担。可以实时检测,同时保护多台主机且不会增加主机负担,也有良好的隐蔽性,但是不能处理加密的数据,且检测效率受硬件影响较大,放欺骗能力较弱。

检测内容:包头信息+有效数据部分

混合型

基于分析方法

- 误用入侵检测

(黑名单)容易漏报,不能检测未知的攻击以及已知攻击的变种 - 异常入侵检测

(白名单)容易产生误报,但是可以发现新型的攻击行为,漏报基本不会发生

10.3 评价指标

- 正确性

- 全面性

- 性能

好累呀,关于WEB安全的部分暂时先不写啦,网络安全提纲暂时先写到这里,最近还要准备项目管理和马原(哭唧唧

希望期末能够考一个好成绩 ヾ(◍°∇°◍)ノ゙- 误用入侵检测